Zarządzanie bezpieczeństwem chmury publicznej, takiej jak Microsoft 365 to duże wyzwanie. Domyślne ustawienia mogą się nie sprawdzić a wiele narzędzi trzeba przygotować do pracy, zanim zaczną nas chronić. Poniżej znajdziecie 5 najważniejszych miejsc, jakie powinien odwiedzić i poznać każdy administrator platformy koncernu z Redmond.

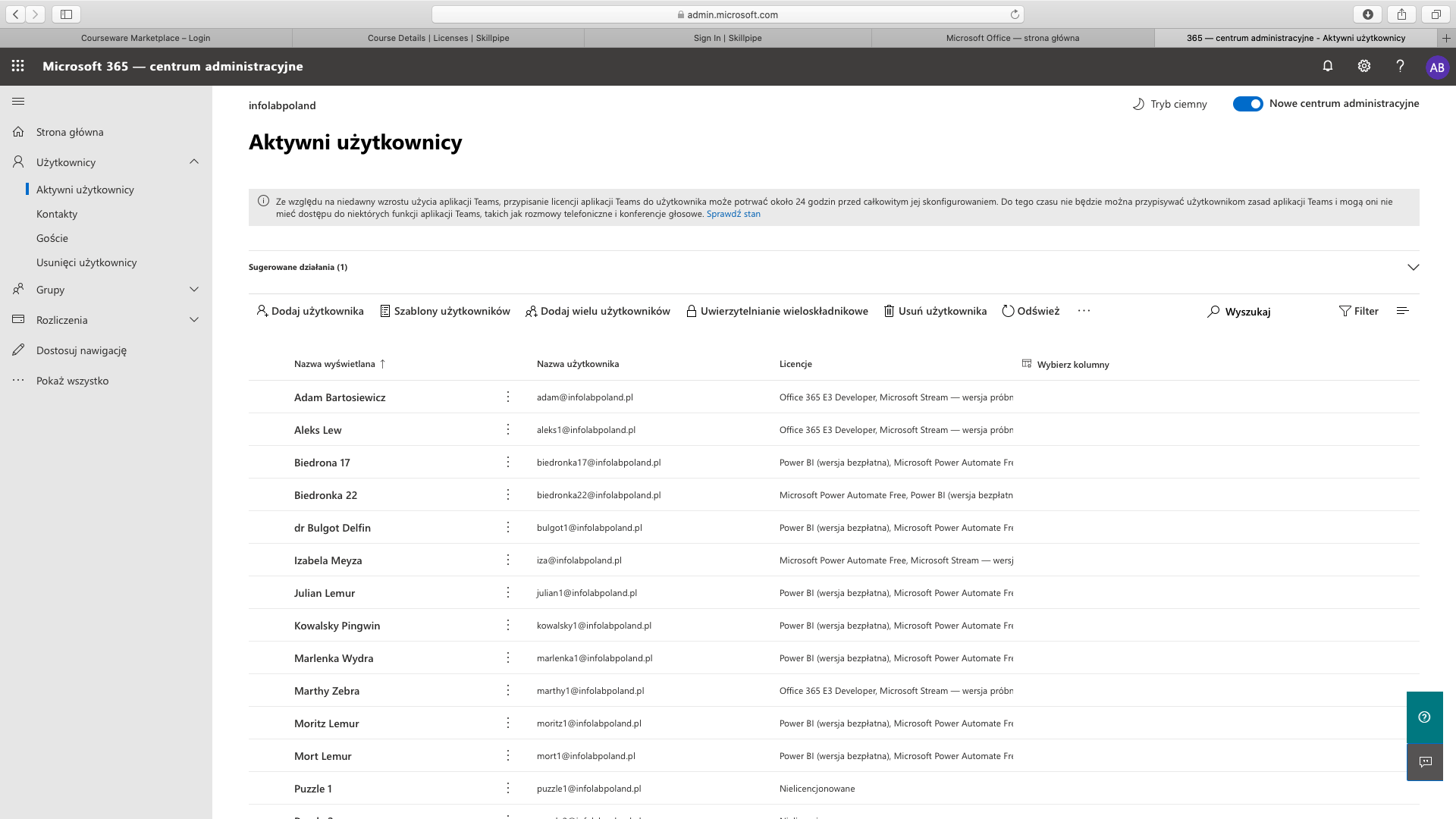

Pierwszym miejscem, którym warto się zainteresować jest Centrum Administracyjne usługi Microsoft 365. Dobrze je znacie? Niektórzy zapewne mają go szczerze dość. Setki użytkowników,. Czasami nie wiadomo nawet kto jest kto. Poza tym grupy. Też pewnie jest ich sporo. Tymczasem samymi użytkownikami, przynależnością do grup i dostępem do witryn trzeba będzie zarządzać. Otwierając z lewej strony listę aktywnych użytkowników, obsłużycie w tym miejscu kilka kluczowych procesów:

- dodawanie nowych (indywidualnie i masowo)

- usuwanie użytkowników

- deaktywację konta (w wypadku wycofania zezwolenia na logowanie osoby)

- przypisanie bądź. cofnięcie licencji

- reset hasła

- eksport istniejącej bazy użytkowników do pliku csv

2. Centra Administracyjne Usług

W panelu administratora Microsoft Office 365 znajduje się zestaw specjalnie zaprojektowanych narzędzi do zarządzania poszczególnymi usługami i zintegrowanymi technologiami. Pamiętać należy, że Microsoft 365 nie jest jednorodnym produktem. Składa się z wielu systemów, które w wersji lokalnej sprzedawane są osobno. Znajdziecie tam oddzielne centrum zarządzania serwerem Exchange, umożliwiające kontrolę nad działaniem poczty, przepływem maili, regułami dystrybucji i bezpieczeństwem samycha skrzynek.

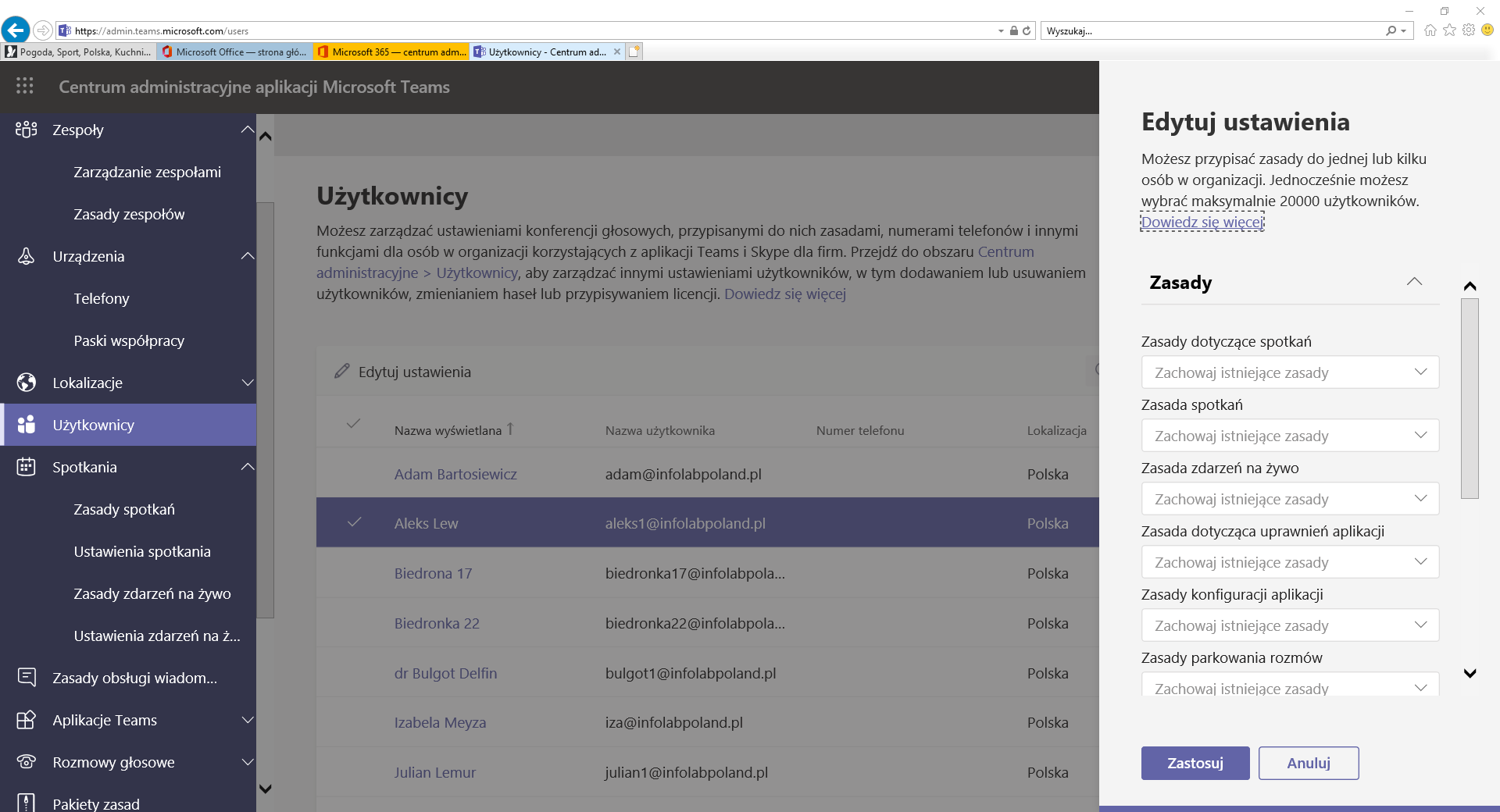

Bardzo ważne jest panel kontroli usługi Microsoft Teams. Obsłużycie w nim bardzo dużo różnych procesów. Sprowadzają się one do generowania serii zasad. Przykładem może być (widoczne na ilustracji), sterowanie konkretnym użytkownikiem.

Możemy włączyć bądź wyłączyć mu telefon, czat i inne funkcje. Zasady można spinać w paczki, dzięki czemu zarządzanie może być nieco bardziej elastyczne.

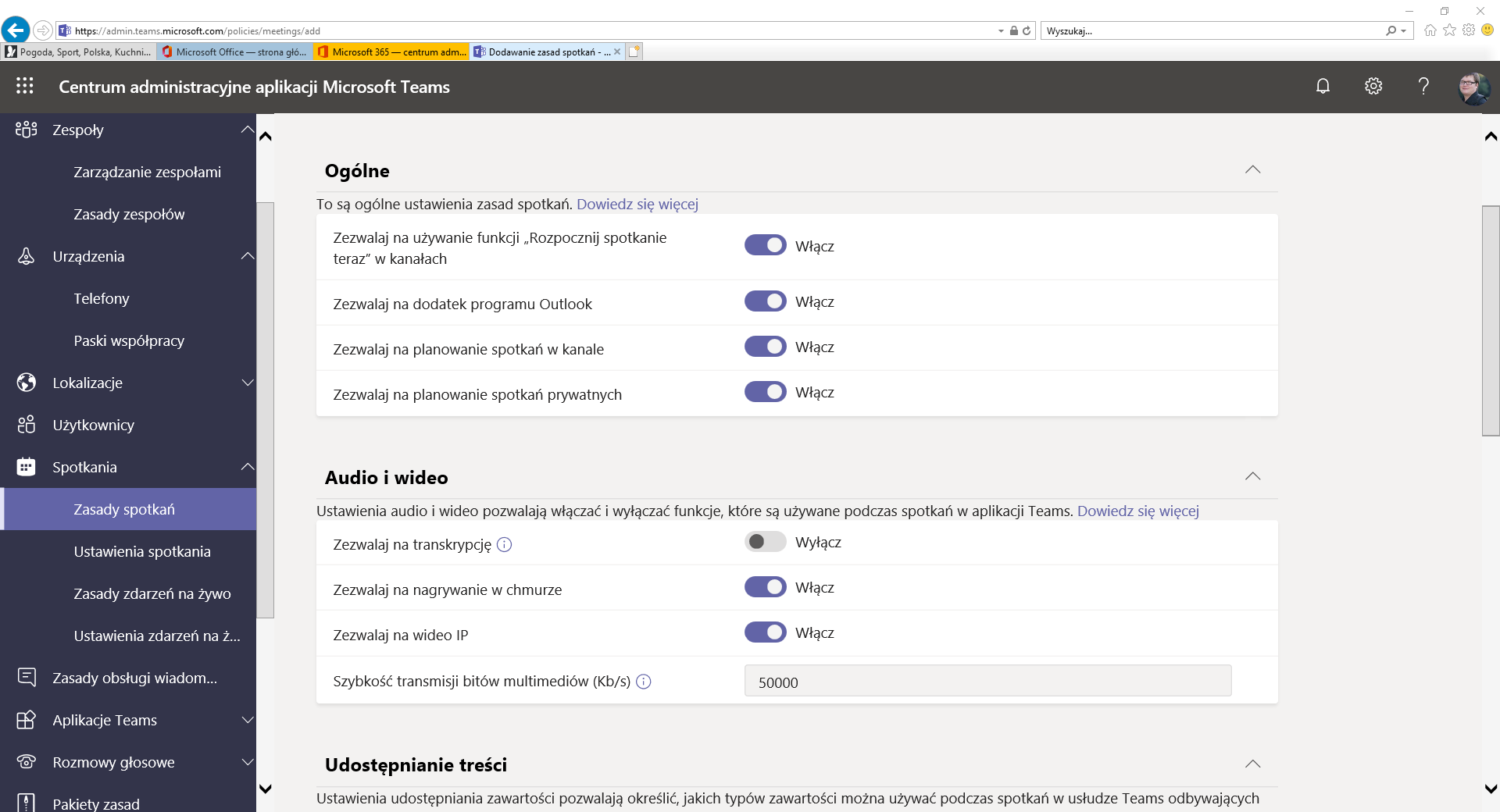

Na szczególną uwagę zasługuje karta sterowania zasadami spotkań. Tam można aktywować i deaktywować dostępne podczas nich funkcje. Kilka predefiniowanych już jest. Można zrobić swój własny zestaw a następnie powiązać go z jakimś pracownikiem / uczeniem / studentem (np. można ograniczyć możliwość nagrywania spotkań przez niektórych członków organizacji).

Graficzne centra zarządzania usług warto co jakiś czas odwiedzać. Zmieniają się. Nie zawsze wychwycimy też monit o wdrażanych modyfikacjach. Z doświadczenia wiem, że śledzenie zmian jest w praktyce niemożliwe. Rękę na pulsie mieć jednak warto. Rozwiązania są dwa.. Pierwszy to telewizja internetowa Microsoft – Channel 9. Niestety po angielsku. Publikuje ona programy o nowościach dość regularnie. Drugi sposób to stworzenie sobie maila na różnego rodzaju newslettery i czytanie chociaż nagłówków.

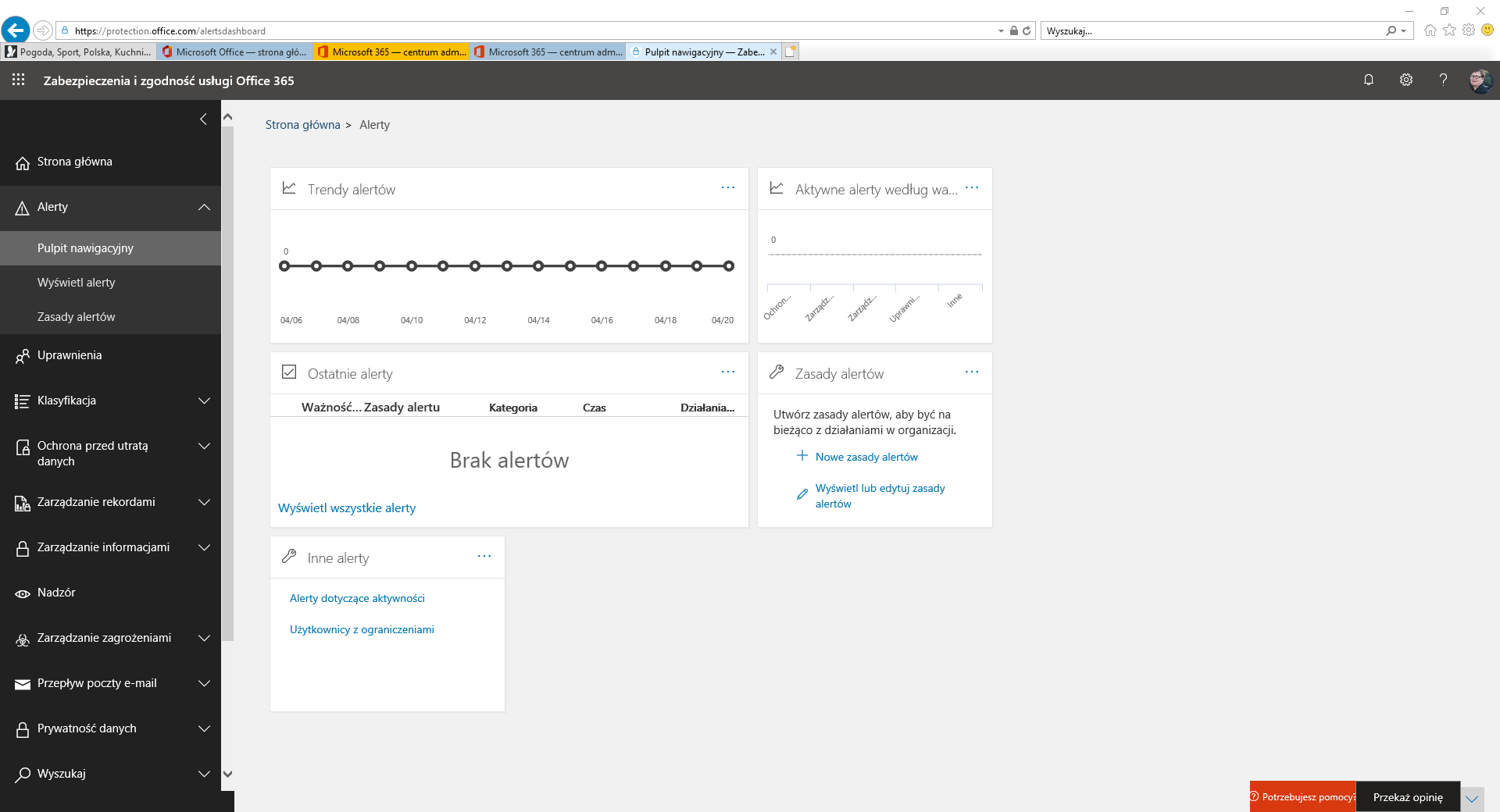

3. Centrum Bezpieczeństwa i zgodności usugi Microsoft 365

Z perspektywy bezpieczeństwa całej platformy ta konsola jest kluczowa. Pozwala ona na stworzenie całego systemu kontroli i nadzoru nad obiegiem informacji. Administratorzy muszą wiedzieć, że niektóre narzędzia wymagają dodatkowych ustawień i przyznania dodatkowych uprawnień, aby móc z nich skorzystać. W panelu można stworzyć:

definicje informacji poufnych (wskazując, jakie dane mają być szczególnie chronione i jak mają być przechowywane)

- reguły DLP – Data Loss Prevention – informujące nas o próbie kradzieży danych

- reguły przechowywania istotnych i wrażliwych informacji, nawet jeśli są one już niedostępne dla użytkownika – wykonuje się to wówczas kiedy dane te niezbędne są w śledztwach

Centrum zgodności umożliwia równiez wykonywanie bieżących kwerend w oparciu o eDiscovery Search. Oznacza to możliwość odszukania niemal każdej treści, jaka została opublikowana w Microsoft 365, w tym przeglądanie zawartości skrzynek mailowych, czatów i plików wrzuconych do Teams czy SharePoint. Administratorzy, dla własnego bezpieczeństwa i spokoju powinni odnotowywać takie procesy, tak, aby nikt nie posądził ich o nadużycie zaufania.

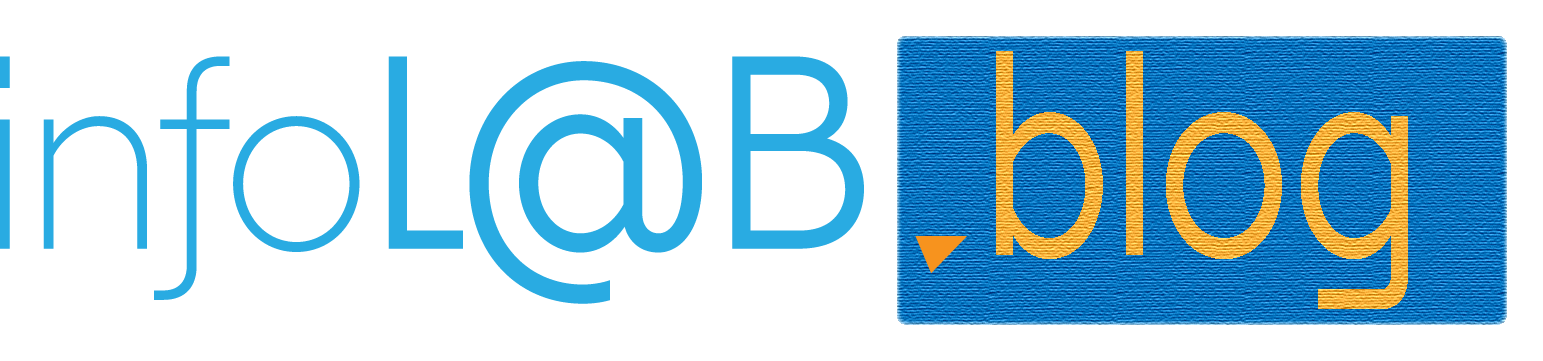

4. Power Automation (Flow)

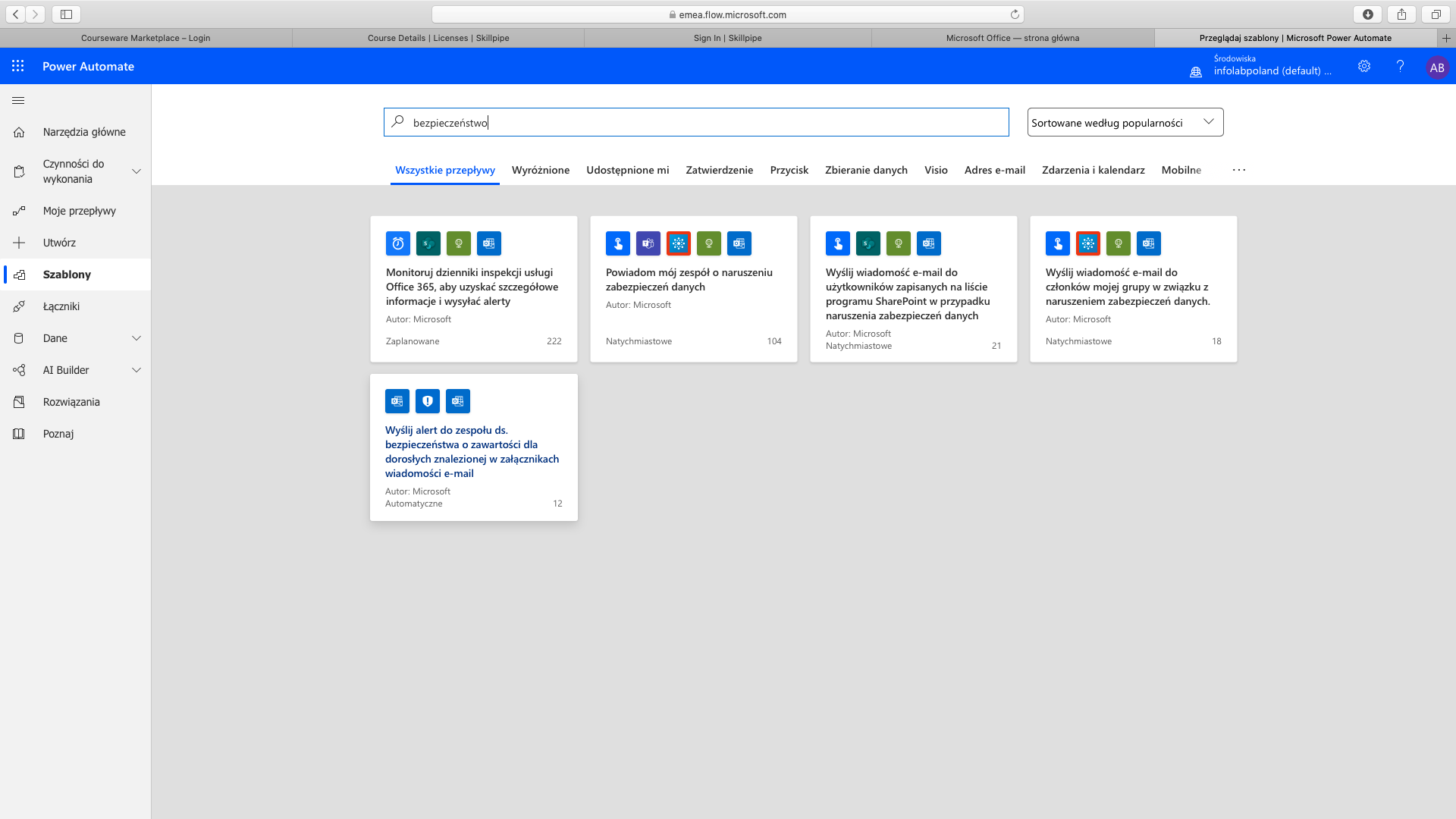

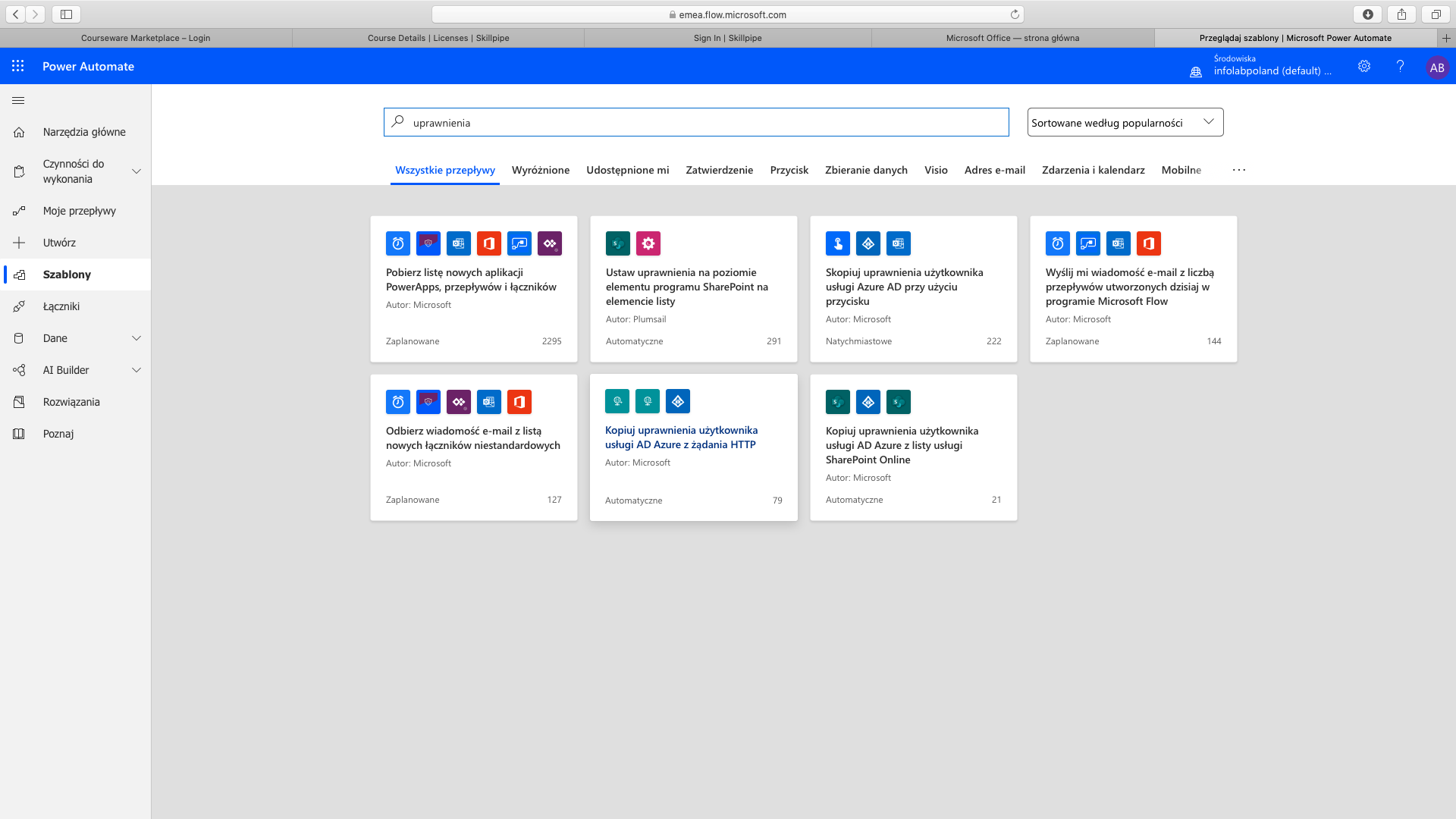

Wiele procesów zarządzania bezpieczeństwem trzeba zautomatyzować. Powód? Zbyt duża liczba spraw, które trzeba obserwować i zbyt dużo czynności, jakie należy wykonywać każdego dnia. Łatwo o jakiś błąd. Wiele z tych operacji jest powtarzalne, jak nadawanie uprawnień w SharePoint. Inne są unikalne. Jak to ogarnąć? W Microsoft 365 mamy do dyspozycji potężne narzędzie do automatyzacji procesów. Od jakiegoś czasu nazywa się ono Power Automation, kiedyś znane jako Flow. Co tam można zrobić? Całkiem dużo. Przede wszystkim nie jest to narzędzie wyłącznie dla samych administratorów. Zwykli użytkownicy również mogą z niego skorzystać, aby ułatwić sobie pracę. Niewtajemniczeni w działanie tych narzędzi mogą skorzystać z szeregu gotowych szablonów, kojarzących ze sobą dane z różnych aplikacji. Przykładem może być automat do zrzucania danych z wielu ankiet do jednego pliku Excela. Inny: automat do przenoszenia załączników z poczty wprost do OneDrive.

Co jednak mogą zrobić administratorzy? Przede wszystkim mogą sobie przygotować automaty powiadamiające nas o określonych stanach w naszym systemie. Sprawa jest o tyle istotna, że czas reakcji na zdarzenie jest ważny. Mam tu na myśli działanie wymagające interwencji człowieka. Narzędzia bezpieczeństwa, które działają samoczynni znajdziecie w punkcie 3. To jednak nie koniec. Admini mogą korzystać z szablonów związanych z nadawaniem uprawnień w platformie SharePoint, która między innymi napędza zespoły w Teams. Mogą również tworzyć własne rozwiązania, korzystając z graficznego interfejsu do generowania nowych przebiegów a nawet można pisać własne funkcje z wykorzystaniem języka C# i innych.

PowerAutomation ma jednak pewną wadę i trzeba wziąć na nią poprawkę. Ilość możliwych przebiegów jest ograniczona i wprost zależy od posiadanego przez nas planu taryfowego. Istnieje możliwość zakupu dodatkowej „mocy”. To jest jednak zawsze jakiś wydatek.

5. Azure AD i PowerShell

Ostatnie narzędzie to w zasadzie całe środowisko pracy. Niektórych może przerażać, bo jest tekstowe. W rzeczywistości jednak w tekstowym pracuje się znacznie szybciej niż w graficznym. Trzeba się go jednak nauczyć, wiedza jest jednak uniwersalna i „wielosystemowa”. Tym środowiskiem jest PowerShell. Ciężko jest zdefiniować to, czym on jest. Język programowania? Trochę tak. Można za jego pomocą tworzyć skrypty automatyzujące jakieś procesy. Środowisko zarządzania systemem? Też i to nie jednym. Zaletą PowerShell jest to, że Microsoft (i nie tylko on) zaimplementował możliwość sterowania „czymś” za pomocą tej platformy do niemal wszystkich swoich produktów serwerowych i systemów klienckich. Mało tego, obsługa niektórych z nich – taka pełna – bez PowerShell nie jest możliwa. Tak więc możemy sobie za pomocą PowerShella sterować zwykłym Windowsem, Windowsem Serwerem, Officem 365, Teamsem, Exchangem etc. Mało tego Linuxem i MacOS’em. Warto więc liznąć podstawy, choćby po to, aby sprawnie zarządzać użytkownikami Microsoft 365 i AzureAD i wyciągać z platformy informacje o charakterze kontrolnym, których próżno szukać w interfejsie graficznym. A tych jest bardzo dużo. W graficznym zwyczajnie są one rozproszone po różnych oknach dialogowych, tymczasem za pomocą PowerShell’a można je wyciągnąć na wierzch i połączyć z innymi danymi, tworząc użyteczne raporty. To oczywiście jedno z setek możliwych zastosowań. Sky it’s the limit.

***

Powyższe narzędzia zostały jedynie zasygnalizowane. Warto poświęcić czas, aby poznać je głębiej i zrozumieć możliwe zastosowania. W środowiskach pracy, które zawierają elementy chmury publicznej, zarządzanie bezpieczeństwem nie jest łatwe i wymaga specjalistycznej wiedzy. Jej zdobywanie to wysiłek i koszt. Straty wynikające z jej braku zwykle jednak przewyższają go wielokrotnie.